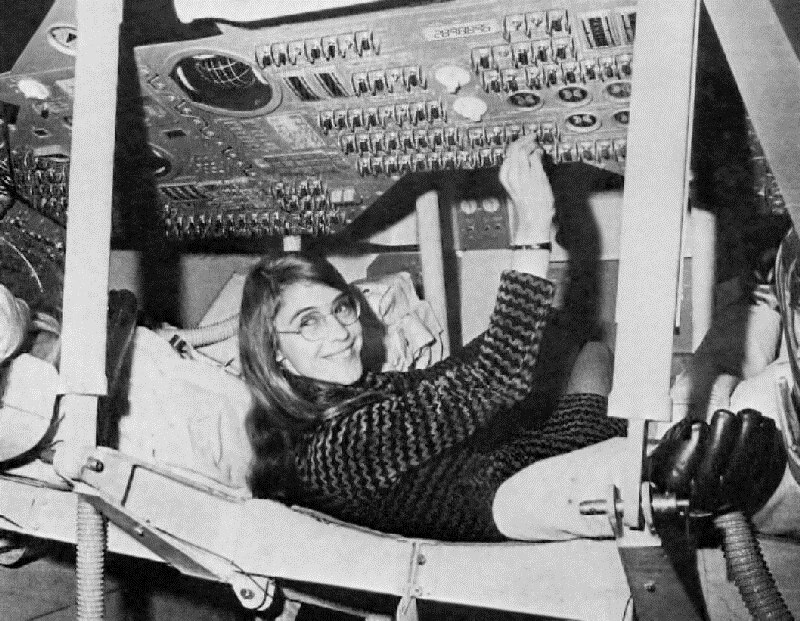

„Lidé jsou omylní a počítače s tím musí počítat.“ bylo heslo softwarové inženýrky Margaret Hamilton, která je považovaná za průkopnici v oblasti testovaní software. Podílela se na vývoji a testování přistávacího modulu projektu Apollo.

Každý zodpovědný vývojář, programátor, administrátor, provozovatel systému by měl pravidelně důsledně testovat. V případě, kdy jsou služby dostupné veřejně na Internetu to může být legislativní povinnost.

Při testování zkoušíme situace, které se vymykají předvídanému scénáři. Aplikace by měli být připraveny na nečekané události i nesmyslné situace. Takové situace totiž mohou být bezpečnostním rizikem. Když zadáte do formuláře nečekaný znak, například ‚ (horní apostrof), aplikace by to měla umět ošetřit. Vypadá to jako samozřejmost, ale někdy se stává, že se po zadání objeví chybové hlášení. Aplikace, špatně ošetřuje uživatelské vstupy a může být náchylná na útok typu Injection. Když se útočníkovi podaří zneužít zranitelnost může získat obsah vaší databáze, manipulovat s daty a v některých případech kompromitovat celý systém.

Margaret Hamilton si prý občas na testování přivedla svou tříletou dceru a testoval spoječně s ní. Děti dokáží vytvořit neočekávané situace velmí rychle a snadno.

Jeden z prvních známých případů etického hackingu je bezpečnostní hodnocení prováděné letectvem Spojených států a testování operačních systémů Multics. Etičtí hackeři byli pověřeni testováním systému na případné slabiny a zranitelnosti, které by mohly ohrozit bezpečnost a utajení informací. Etické hackingové praktiky dnes hrají klíčovou roli v ochraně informačních systémů a národní bezpečnosti.

Myšlenku přinést taktiku etického hackingu k posouzení bezpečnosti systémů a poukázání na zranitelnosti zformulovali Dan Farmer a Wietse Venema.

Společně vytvořili nástroj – testovací software Security Administrator Tool for Analyzing Networks, jeden z prvních pokusů o vytvoření automatizovaného penetračního testu.

Nmap (Network Mapper) je síťový skener vytvořený Gordonem Lyonem. Používá se k objevování hostitelů a služeb v počítačové síti odesíláním paketů a analýzou odpovědí. Vzniká v roce 1997.

V roce 1998, Renaud Deraison, francouzský bezpečnostní odborník, začal pracovat na vývoji Nessus. Cíl byl vytvořit open-source nástroj pro bezpečnostní skenování, který pomáhá organizacím identifikovat a řešit zranitelnosti v jejich síťové infrastruktuře. Původní verze Nessusu byla distribuována zdarma a rychle získala popularitu díky své schopnosti detekovat různé bezpečnostní problémy.

Wireshark je open-source nástroj pro analýzu síťového provozu. Slouží k zachytávání a analýze datových paketů přenášených v počítačových sítích. Tento nástroj poskytuje detailní pohled na komunikaci mezi počítači v síti a umožňuje identifikovat problémy, zranitelnosti a sledovat síťový provoz. Wireshark byl původně vytvořen pod názvem Ethereal v roce 1998 Gerardem Commairem

OWASP (Open Web Application Security Project) byl založen v roce 2001. Zakladatelé OWASP měli za cíl vytvořit otevřenou komunitu, která by sdílela znalosti a zkušenosti v oblasti zabezpečení webových aplikací.

Mezi hlavními zakladateli OWASP byli Mark Curphey a Dennis Groves. Jejich motivací bylo zdůraznit důležitost zabezpečení webových aplikací a poskytnout komunitě nástroje a postupy pro identifikaci a odstraňování bezpečnostních problémů.

Metasploit je open-source platforma pro testování zranitelností a vývoj exploitů. Je to komplexní nástroj, který poskytuje bezpečnostním odborníkům a penetračním testerům prostředky k identifikaci, analýze a využití zranitelností v počítačových systémech. Umožňuje simulovat kybernetické útoky, aby organizace mohly identifikovat a opravit bezpečnostní slabiny dříve než dojde ke skutečným útokům. H. D. Moore zahajil projekt Metasploitu v roce 2003.

V roce 2003 Dafydd Stuttard píše první verzi Burp Suite. Softwarové bezpečnostní aplikace, intercepting proxy, která zachycuje komunikaci mezi klientem a serverem. Používá se pro penetrační testování webových aplikací.

„The Cyber Kill Chain“ je konceptualizační model, který popisuje kroky nebo fáze, kterými kybernetičtí útočníci obvykle procházejí při provedení útoku na cílový systém nebo síť. Tento model slouží k identifikaci a analýze postupu, který útočníci následují, a umožňuje organizacím lepší porozumění a obranu proti kybernetickým hrozbám. Tato koncepce byla poprvé představena v roce 2011 společností Lockheed Martin, jedním z předních dodavatelů obranných a bezpečnostních řešení.

ATT&CK The Adversarial Tactics, Techniques, and Common Knowledge, MITRE ATT&CK je framework a znalostní báze, která popisuje reálné postupy, techniky a taktiky, které kybernetičtí útočníci běžně používají při provádění útoků. Tento framework byl vytvořen společností MITRE Corporation, neziskovou organizací poskytující technické a výzkumné služby pro veřejný zájem. MITRE ATT&CK poskytuje podrobný přehled o tom, jak útočníci pracují, což umožňuje organizacím lepší pochopení a ochranu proti konkrétním hrozbám. Vznikl v roce 2013 a od té doby je průběžně aktualizován a rozšiřován.

Kali Linux je open-source distribuce operačního systému založená na Debianu, která byla speciálně navržena pro potřeby kybernetické bezpečnosti, penetračního testování a digitálního forenzního vyšetřování. Obsahuje širokou škálu nástrojů a utilit pro identifikaci zranitelností, testování bezpečnosti sítí a aplikací, a analýzu digitálních stop. Kali Linux byl původně založen v roce 2013 jako odnož distribuce BackTrack Linux. Zakladatelé projektu Kali Linux nejsou jednotlivci, je to výsledek práce týmu a komunity.

Otestujte systémy, aplikace, infrastrukturu – digitální aktiva, včas profesionálním testerem Red Team